Jau sen ir pagātnē laiks, kad drošības sajūtai darbā ar datoru pietika vien ar antivīrusa programmu. Bez tiešiem draudiem no vīrusiem un hakeriem, vēl ir parādījies privātuma jautājums, kas citu starpā liek aizdomāties vai manam interneta nodrošinātājam ir jāzina manas ikdienā apmeklētās web vietnes(?). Šķietami loģiski atbildēt – man taču nav nekā slēpjama! Bet ja nu kāds, pārķer interneta bankai adresētu paketi? Jautājums ir kā pasargāt sensitīvus datus no man-in-the-middle (MITM) uzbrukumiem. Šobrīd kā vienkārš, bet gana efektīvs risinājums tiek izmantots DOH, jeb DNS over HTTPS.

Nosaukums precīzi atspoguļo, kā darbojas šī tehnoloģija. Daļa interneta nodrošinātāju liedz manipulācijas ar DNS izmantoto 53 portu (DoT), tādēļ šifrēšanai izmanto 443, kas ir arī ports kuru izmantojam (šifrētu) web vietņu sasniegšanai. Piemēros šifrēto plūsmu pagriezīsim pret Cloudflare.

Mozilla Firefox aizsardzība

Sāksim ar vienkāršāko – ko varam izdarīt neko nemaino maršrutētājā? Firefox satur funkcionalitāti, kura šifrē pārlūka datu plūsmu. Pietiek vien atvērt Settings >> Network Settings >> Enable DNS over HTTPS un ieslēgt šo funkcionalitāti. Tas jau ir efektīvs solis, lai pasargātu sevi, ja citas opcijas Jums nav pieejamas kādu iemeslu dēļ.

Mikrotik konfigurācija

Mozilla Firefox risinājums, protams, ir labs, bet tas nepasargā datorā esošās citas aplikācijas, kuras arī izmanto tīklu. Ķersimies pie Mikrotik. Šoreiz mazāk ekrānšāviņu, vairāk kodu!

Pirmais ir iegūt sertifikātu, kuru varam izmantot, šifrēšanai un ieimportēt to:

/tool fetch url=https://curl.se/ca/cacert.pem /certificate import file-name=cacert.pem passphrase=""

Ieslēdzam DOH:

/ip dns set use-doh-server=https://cloudflare-dns.com/dns-query verify-doh-cert=yes

Pievienojam statiskas CloudFlare IP adreses:

/ip dns static add name=cloudflare-dns.com address=104.16.248.249 add name=cloudflare-dns.com address=104.16.249.249 add name=cloudflare-dns.com address=2606:4700:4700::6810:f8f9 add name=cloudflare-dns.com address=2606:4700:4700::6810:f9f9

Vēl nepieciešams atslēgt noklusētos (Legacy) DNS:

/ip dns set servers=""

Un vēl, atkarībā no Jūsu konfigurācijas:

/ip dhcp-client set 0 use-peer-dns=no

vai

/ipv6 dhcp-client set 0 use-peer-dns=no

Klientu DNS izmaiņas

Esošajiem klientiem tīklā nekas konfigurācijas laikā nemainījās, jo iekārtas visticamāk nezina par izmaiņām. Secīgi varam restartēt Mikrotik maršrutētāju vai pārraut esošos savienojumus, lai datori būtu spiesti atkārtoti savienoties ar maršrutētāju un jaunos iestatījumus saņemt. Ja restartus taisīt nevēlamies, tad varam pieprasīt jaunos iestatījumus no maršrutētāja izmantojot sekojošas komandrindas:

Uz Windows:

ipconfig /flushdns

Uz Mac (MacOS 11 un 12):

Uz Linux:

sudo /etc/init.d/nscd restart

un

systemd-resolve --flush-caches systemd-resolve --statistics

Vai DOH darbojas?

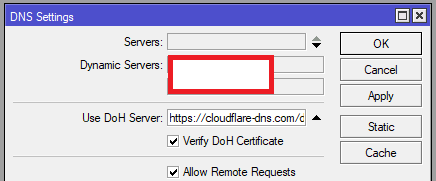

lai pārliecinātos, ka DOH darbojas dar ieskatīties Mikrotik IP >> DNS, kur vajadzētu izskatīties šādi:

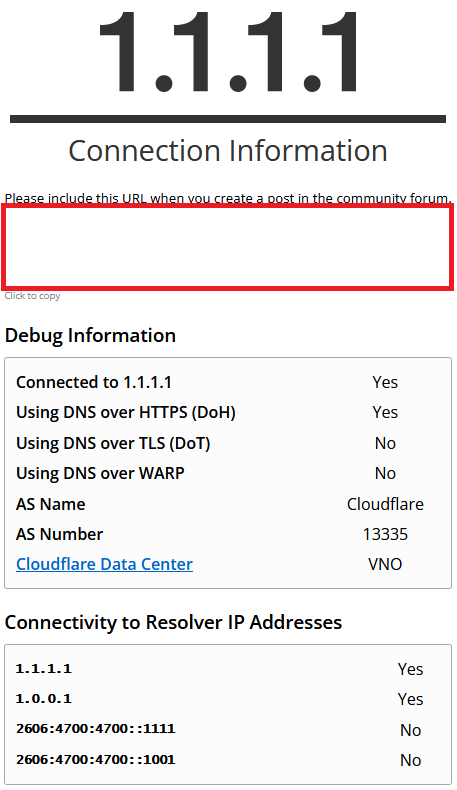

Un secīgi apmeklēt https://1.1.1.1/help , kur vajadzētu pievērst uzmanību šiem ierakstiem:

You must be logged in to post a comment.